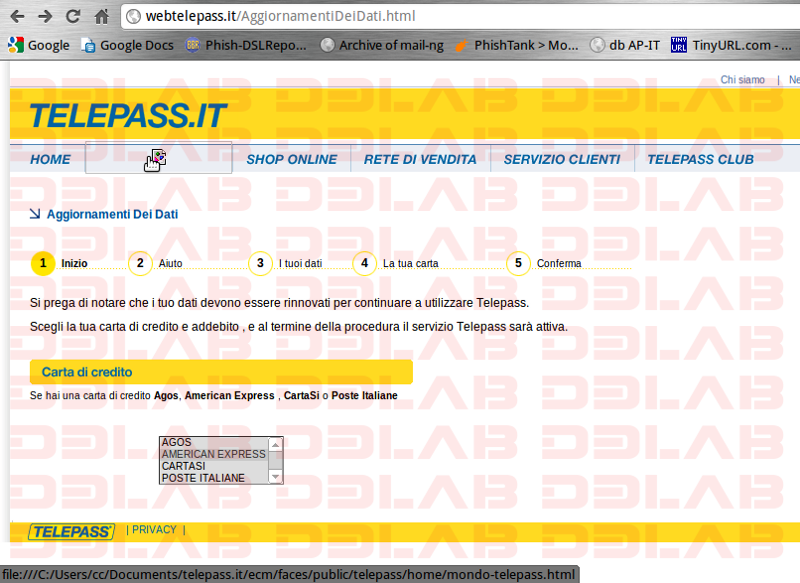

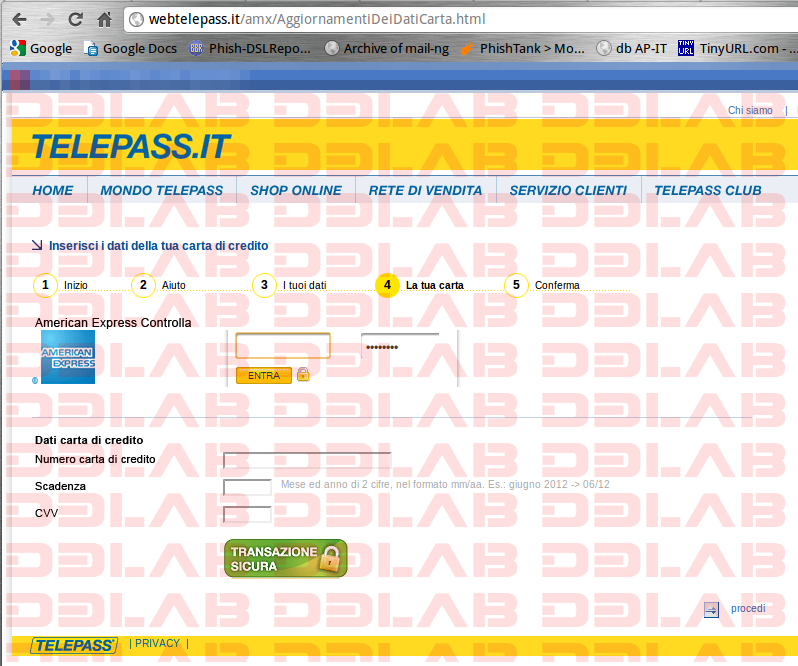

E’ di queste ore l’attacco di social engineering finalizzato a colpire i cittadini di diversi paesi con la falsa contestazione di violazioni correlabili ai reati informatici da parte delle forze dell’ordine, inducendoli a pagare on-line l’importo di una sanzione variabile tra 100 Euro ed i 200 $.

Su un server irlandese della OVH Hosting Limited sono state inserite pagine web fraudolente che, in base l’indirizzo ip del visitatore, propongono una pagina con l’intimazione/contestazione tradotta nella lingua del paese da cui è originata la navigazione, abbinando i loghi ed i nomi delle locali forze di polizia, nonché un box per il pagamento attraverso diversi sistemi di moneta elettronica, quali uKash, PaySafe, MoneyPack, ecc…

Nel caso l’utente inserisca un codice uKash valido, per provare è sufficiente cercare in Google immagini “codice uKash”, la pagina si oscura e un banner invita l’utente ad attendere, con il computer acceso, per un ora l’elaborazione del pagamento della sanzione.

La modalità di pagamento della sanzione limiterà forzatamente gli introiti che i criminali raccoglieranno, un diverso sistema di pagamento, maggiormente diffuso, avrebbe forse potuto dar loro maggiori vantaggi, ma probabilmente avrebbe di contro permesso una maggior tracciabilità delle transazioni.

E’ presumibile che molti cittadini italiani, non conoscendo i sistemi di pagamento proposto e intimiditi dal tenore della comunicazione, telefoneranno ai centralini della Polizia di Stato per avere delucidazioni sulla contestazione e sulle modalità di pagamento, vanificando in tal modo l’aggressione.

Al momento non siamo in possesso del messaggio di posta elettronica fraudolento, ma del solo url di attacco, corrispondente a:

http://jmjmjnphih.trunksite.info/get.php?id=10

Il dominio trunksite.info è stato presumibilmente registrato ad-hoc per la realizzazione della frode

Domain ID:D48056054-LRMS

Domain Name:TRUNKSITE.INFO

Created On:11-Oct-2012 20:01:58 UTC

Last Updated On:11-Oct-2012 20:01:58 UTC

Expiration Date:11-Oct-2013 20:01:58 UTC

Sponsoring Registrar:DomainContext Inc. (R524-LRMS)

Status:CLIENT TRANSFER PROHIBITED

Status:TRANSFER PROHIBITED

Status:ADDPERIOD

Registrant ID:PP-SP-001

Registrant Name:Domain Admin

Registrant Organization:PrivacyProtect.org

Registrant Street1:ID#10760, PO Box 16

Registrant Street2:Note - All Postal Mails Rejected, visit Privacyprotect.org

Registrant Street3:

Registrant City:Nobby Beach

Registrant State/Province:

Registrant Postal Code:QLD 4218

Registrant Country:AU

Registrant Phone:+45.36946676

Registrant Phone Ext.:

Registrant FAX:

Registrant FAX Ext.:

Registrant Email:[email protected]

All’indirizzo ip 37.59.109.241 non risulta far capo nessun altro dominio. La risposta del server fornisce qualche informazione in più

HTTP/1.1 200 OK

Date: Mon, 15 Oct 2012 21:44:58 GMT

Server: Apache/2.2.15 (CentOS)

X-Powered-By: PHP/5.3.3

Content-Length: 9119

Connection: close

Content-Type: text/html

confermando, grazie al time stamp, la collocazione del server in Irlanda.

DirBuster non fornisce invece risultati di rilievo

L’esistenza delle pagine allestite per “rispondere” a visitatori provenienti dai diversi paesi è stata rilevata quando, acquisendo la pagina con HashBot, ci si è trovati davanti al codice sorgente facente riferimento all’Interpol

A seguito di ciò è bastato visitare l’url attraverso tor ed altri proxy per rilevare il trucco.

Apparentemente si è di fronte ad una variante della frode portata a mezzo malware che ancora imperversa in rete, con messaggi di posta fraudolenti finalizzati ad indurre i destinatari a scaricare ed eseguire file, con il solo risultato di infettare i propri sistemi con virus “rapitori”, che sequestrano i sistemi, asserendo di sbloccarli a seguito del pagamento della sanzione, come nel caso della Polizia Portoghese citato nelle scorse settimane.