It could be …a perfect phishing

Nella giornata di ieri sul sito Edgar’s Internet Tools è apparso un nuovo report relativo alla compromissione di siti web italiani attraverso l’inclusione di pagine html.

Indicazione dell’incidente era stata tratta dal ricercatore attraverso la consultazione di specifici data base pubblici. L’esecuzione di ulteriori rilievi relativi agli host ed ai domini coinvolti evidenziava anche il coinvolgimento nell’incidente del sito web di un istituto bancario.

I semplici rilievi esterni svolti, attraverso la raccolta delle informazioni pubbliche presenti on line, dal ricercatore e ripresi da D3Lab non consentivano di determinare attraverso quale via l’intrusione fosse avvenuta, se potesse essere dovuta ad una vulnerabilità presente nel sito dell’ente o in uno degli altri siti web in hosting sul medesimo server ed anch’essi coinvolti nell’incidente, né se l’aggressore potesse aver avuto accesso a dati sensibili e riservati.

A tali quesiti si potrà dare conferma solo con una attenta analisi forense estesa a tutti i domini coinvolti.

Quanto accaduto permette di prospettare, tuttavia, uno scenario abbastanza spiacevoli:

nell’ipotesi che l’attacco fosse stato mirato, l’aggressore avrebbe potuto inserire nello stesso una propria pagina contenente un finto box di login, del tutto simile alla pagina di login effettivamente presente all’interno del sito violato.

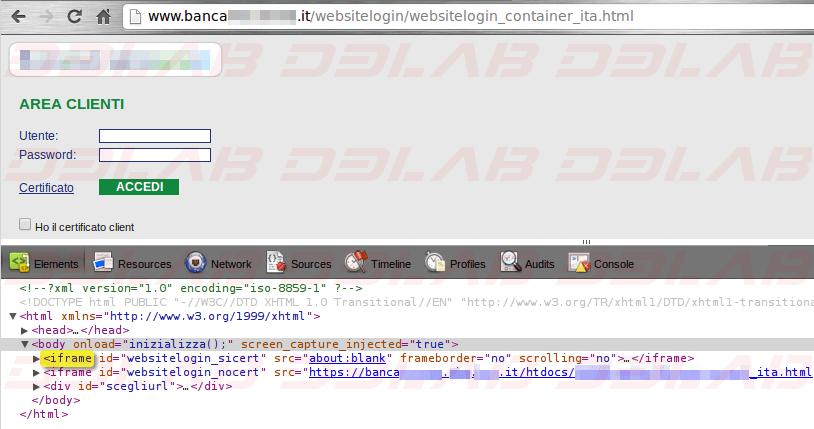

L’immagine soprastante mostra alcuni dettagli del box di login per l’accesso agli account di home banking.

Il file html presentante il box di login contiene un iframe il cui sorgente (il codice del form) è in realtà su un altro host relativo al dominio della società da cui il servizio di internet banking è gestito. I dati sono trasmessi in forma cifrata attraverso SSL.

Questa tendenza (non nuova) degli istituti bancari di presentare il box di login inserito in iframe non consente all’utente di rilevare facilmente, a colpo d’occhio, la presenza di un “collegamento sicuro”, caratteristica che viene spesso indicata dagli istituti bancari stessi e da chi fa informazione e divulgazione quale segno da ricercasi per sincerarsi di non essere in pagine fraudolente.

L’utente così abituatosi ad effettuare il login al proprio account di home banking da pagine web non indicanti chiaramente l’utilizzo di protocolli sicuri avrebbe potuto riconoscere un falso box di login inserito da un attaccante all’interno del sito della banca? O tranquillizzato dal fatto di trovarsi all’interno di un dominio a lui noto avrebbe inserito con tranquillità i propri dati?

Occorrerebbe fare ancora due valutazioni sull’opportunità di mettere il sito web di un istituto bancario in hosting condiviso e sull’eventuale utilità che vulnerability assessment o penetration test avrebbero potuto avere se svolti con regolarità, ma siamo certi che chi legge possa fare da se le proprie valutazioni.

Poteva essere un phishing perfetto … fortunatamente era solo un defacer ed i cyber criminali non sono solo dediti al phishing!

L’istituto bancario è stato notiziato di quanto rilevato.